ผลิตภัณฑ์

19

Jan

Secure Boot และอื่นๆ: บทบาทของการบดบังฮาร์ดแวร์ในระบบรักษาความปลอดภัย ของแพลตฟอร์ม

การออกแบบฮาร์ดแวร์ให้ซับซ้อนด้วยความตั้งใจและ การบดบังข้อมูลมอบความปลอดภัยแบบใหม่ที่เหนือชั้นกว่า secure boot แบบเดิม

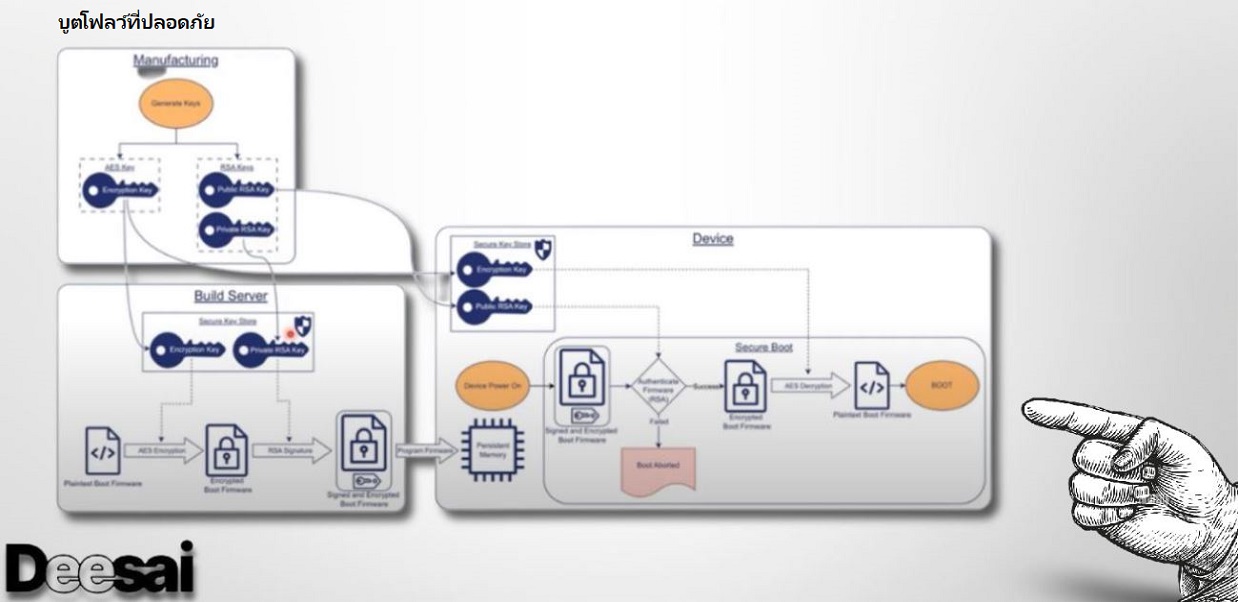

ในยุคสมัยที่เต็มไปด้วยภัยคุกคามทางไซเบอร์ที่ซับซ้อน การสร้างรากฐาน ความไว้วางใจตั้งแต่วินาทีที่เปิดใช้งานอุปกรณ์จึงเป็นสิ่งสำคัญ Secure Boot จึงเป็นมาตรฐานความปลอดภัยที่สำคัญยิ่ง เพราะเปรียบเสมือนผู้พิทักษ์ความ ปลอดภัยตลอดกระบวนการเริ่มต้นนี้มาอย่างยาวนาน โดย Secure Boot ทำหน้าที่รับประกันว่า เฉพาะซอฟต์แวร์ที่ได้รับอนุญาต และผ่านการตรวจสอบ เข้ารหัสแล้วเท่านั้นจึงจะสามารถทำงานได้ อย่างไรก็ตามการป้องกันที่แข็งแกร่ง บนซอฟต์แวร์ ท้ายที่สุดก็ยังคงถูกสร้างขึ้นบนรากฐานฮาร์ดแวร์จึงมีความเสี่ยงอยู่

บทความนี้จะกล่าวบทบาทสำคัญของการบดบังฮาร์ดแวร์ (Obfuscation) เพื่อขยายความปลอดภัยของแพลตฟอร์มให้ก้าวข้ามกระบวนการ Secure Boot เนื่องจากการปกป้องซิลิคอนไม่ใช่ทางเลือกที่ใช้ในการยกระดับให้ดีขึ้น แต่เป็นวิวัฒนาการที่จำเป็นเพื่อป้องกันการปลอมแปลงทางกายภาพ การโจมตีใน ห่วงโซ่อุปทาน และการโจรกรรมทรัพย์สินทางปัญญา จึงก่อให้เกิดสถาปัตยกรรม ความปลอดภัยแบบองค์รวมอย่างแท้จริง

Secure Boot เปรียบเสมือนผู้พิทักษ์แห่งกระบวนการบูต

Secure Boot เป็นรากฐานสำคัญของข้อกำหนด Unified Extensible Firmware Interface (UEFI) หน้าที่หลักของ Secure Boot คือ การสร้าง ห่วงโซ่แห่งความไว้วางใจจากฮาร์ดแวร์และแพร่กระจายไปทุกชั้นของซอฟต์แวร์

กลไกความน่าเชื่อถือ

1. พื้นฐานฮาร์ดแวร์ที่น่าเชื่อถือ

- เริ่มต้นด้วยการใช้ส่วนประกอบฮาร์ดแวร์ ที่แข็งแกร่ง ในที่นี้คือ Trusted Platform Module (TPM) หรือ Secure Enclave ที่อยู่ภายใน CPU ส่วนประกอบนี้จะจัดเก็บคีย์การเข้ารหัสที่ ผู้ผลิตอุปกรณ์รวมไว้

2. การตรวจสอบเฟิร์มแวร์

- เมื่อเปิดเครื่อง ตัวฮาร์ดแวร์จะตรวจสอบลายเซ็นดิจิทัล ของเฟิร์มแวร์แพลตฟอร์ม (UEFI) กับคีย์ที่จัดเก็บไว้ หากถูกต้องเฟิร์มแวร์ จะถูกดำเนินการ

3. ห่วงโซ่การตรวจสอบ

- เฟิร์มแวร์ที่ผ่านการรับรองความถูกต้องจะตรวจสอบ bootloader (เช่น Windows Boot Manager, GRUB) ซึ่งจะตรวจสอบเคอร์เนลของ ระบบปฏิบัติการ

4. การเปิดใช้งานอย่างปลอดภัย ระบบปฏิบัติการจะโหลดหลังตรวจสอบส่วนประกอบแต่ละส่วนในลำดับนี้แล้ว เท่านั้น ความล้มเหลวใดๆ ที่เกิดขึ้นเช่น รหัสที่ไม่ได้ลงนามหรือรหัสที่ถูกแก้ไข จะหยุดกระบวนการบูต

กระบวนการนี้กำจัดมัลแวร์ระดับต่ำเช่น bootkits และ rootkits ที่กำหนด เป้าหมายกลับสู่สภาพแวดล้อม ก่อนระบบปฏิบัติการได้อย่างมีประสิทธิภาพ

ช่องโหว่โดยธรรมชาติ:จุดอ่อนของฮาร์ดแวร์

แม้จะมีความทนทาน แต่ความปลอดภัยของ Secure Boot ก็ยังขึ้นอยู่กับ ความสมบูรณ์ของฮาร์ดแวร์พื้นฐานจึงก่อให้เกิดช่องโหว่สำคัญ

การสกัดกั้นคีย์ทางกายภาพ

คีย์ส่วนตัวที่เก็บไว้ในฮาร์ดแวร์เป็นเป้าหมายที่มีมูลค่าสูง เทคนิคต่างๆ เช่น การตรวจสอบด้วยไมโครโพรบ การโจมตีแบบไซด์แชนเนล (เช่น การวิเคราะห์การใช้พลังงาน) หรือการแก้ไขลำแสงไอออนแบบโฟกัส (FIB) สามารถสกัดคีย์เหล่านี้ได้

การบุกรุกในห่วงโซ่อุปทาน

ผู้ประสงค์ร้ายในกระบวนการผลิตอาจฝังโทรจันฮาร์ดแวร์ หรือ ติดตั้้งส่วน ประกอบที่ลงนามและฝังประตูหลังไว้ล่วงหน้า ระบบจะจดจำว่าเชื่อถือได้ ทำให้เกิดประตูหลังที่ซ่อนตัวสมบูรณ์แบบ

ข้อบกพร่องด้านการใช้งาน

ช่องโหว่ในโค้ดเฟิร์มแวร์ UEFI ถูกนำมาใช้ประโยชน์เพื่อหลบเลี่ยง การตรวจสอบ ลายเซ็น ซึ่งเป็นเป้าหมายของภัยคุกคามแบบต่อเนื่องขั้นสูง (APT)

ภัยคุกคามเหล่านี้เผยให้เห็นหลักการพื้นฐาน

ความปลอดภัยของซอฟต์แวร์เชื่อมโยงกับความปลอดภัยของฮาร์ดแวร์ที่ซอฟต์แวร์กำลังทำงานอยู่อย่างแยกไม่ออก นี่คือช่องว่างด้านความปลอดภัยที่การเข้า รหัสฮาร์ดแวร์ออกแบบมาเพื่อเติมเต็มช่องโหว่นี้

การบดบังฮาร์ดแวร์ การปกป้องรากฐานซิลิคอน

การบดบังฮาร์ดแวร์หมายถึง ชุดเทคนิคการออกแบบที่สร้างขึ้นเพื่อ เพิ่มความน่าเชื่อถือ (Design-for-Trust) ในการปกป้องทรัพย์สินทางปัญญา (IP) และความสมบูรณ์ของวงจรรวม (IC) ด้วยการทำให้ฟังก์ชันการทำงานไม่โปร่งใส และทนต่อการวิศวกรรมย้อนกลับและการดัดแปลง

ทำไมต้องบดบังฮาร์ดแวร์?

- แรงจูงใจมาจากภัยคุกคามร้ายแรงในระบบนิเวศอิเล็กทรอนิกส์ทั่วโลก

- การละเมิดลิขสิทธิ์ IP และการสร้างชิปมากเกินไป

- พันธมิตรโรงหล่อขโมยการออกแบบ (การละเมิดลิขสิทธิ์ IP) หรือ ผลิตชิป ส่วนเกินเพื่อขายด้วยวิธีผิดกฎหมาย (การสร้างชิปมากเกินไป)

- วิศวกรรมย้อนกลับ

- คู่แข่งสามารถแยกชั้นของชิป สร้างภาพโครงสร้าง และสร้างการออกแบบ ใหม่ทั้งหมดเพื่อขโมย IP หรือค้นหาช่องโหว่

- โทรจันฮาร์ดแวร์

- วงจรที่เป็นอันตรายอาจถูกแทรกซึมระหว่างการออกแบบหรือการผลิต เพื่อสร้างแบ็คดอร์ ก่อให้เกิดความล้มเหลว หรือรั่วไหลของข้อมูล

- การปลอมแปลง

- ชิปที่รีไซเคิล หรือถูกโคลนออกมาสามารถขายเป็นของใหม่ได้ ซึ่งส่งผลกระทบต่อความน่าเชื่อถือและความปลอดภัยของระบบที่สำคัญ

เทคนิคการบดบังหลัก

1. การล็อก Logic (การเข้ารหัส Logic)

- วิธีการนี้จะแทรกคีย์เกตเพิ่มเติม (XOR/XNOR) ในเน็ตลิสต์ของวงจร ชิปจะยังคงไม่ทำงานและแสดงเอาต์พุตไม่ถูกต้องจนกว่าจะใช้คีย์ลับที่ถูกต้อง โดยคีย์จะถูกเก็บในหน่วยความจำบนชิปที่ปลอดภัย หรือรับมาจาก Physical Unclonable Function (PUF) ซึ่งสร้างคีย์เฉพาะจากคุณสมบัติทางกายภาพของชิป ทำให้วิศวกรรมถูกย้อนกลับ แต่วงจรก็จะไร้ประโยชน์ หากไม่มีคีย์ช่วยป้องกัน การขโมยทรัพย์สินทางปัญญาและการผลิตซ้ำ

2. การพรางตัว

- เทคนิคนี้ใช้เซลล์ Logic มาตรฐานที่มีรูปแบบเหมือนกันแต่ฟังก์ชันต่างกัน (เช่น เกต NAND ที่มีลักษณะเหมือนกับเกต NOR) ฟังก์ชันที่แท้จริงถูกกำหนด โดยมาสก์โดแพนต์ หรือการเปลี่ยนแปลงที่มองไม่เห็นด้วยภาพแสง ทำให้เน็ตลิสต์ที่วิศวกรรมย้อนกลับนั้นไม่ถูกต้องและไม่น่าเชื่อถือ

3. การผลิตแบบแยกส่วน

- ชิปถูกผลิตขึ้นในโรงงานสองแห่งขึ้นไป ฟรอนท์เอนด์ออฟไลน์ (FEOL) ซึ่งบรรจุทรานซิสเตอร์ ดำเนินการที่โรงงานที่มีความปลอดภัยสูง แบ็กเอนด์ออฟไลน์ (BEOL) ซึ่งบรรจุอินเตอร์คอนเนคต์ที่กำหนดหน้าที่ของวงจร ดำเนินการใน โรงงานที่มีต้นทุนต่ำกว่า ทั้งสองโรงงานจึงไม่มีการออกแบบที่ครบถ้วนเบ็ดเสร็จ จึงช่วยป้องกันการโจรกรรม IP และการแทรกซึมของโทรจันที่จุดใดจุดหนึ่ง ในห่วงโซ่อุปทาน

The Confluence: เสริมความแข็งแกร่งให้ Secure Boot ด้วยฮาร์ดแวร์ที่ถูกบดบัง

พลังที่แท้จริงของการบดบังฮาร์ดแวร์จะเกิดขึ้นเมื่อผสานเข้ากับส่วนประกอบที่รองรับ Secure Boot เพื่อสร้างการป้องกันแบบหลายชั้น

- การปกป้องรากแห่งความน่าเชื่อถือ

- คอร์เข้ารหัสที่ถูกบดบัง โดยอัลกอริทึม (เช่น RSA, SHA) ภายใน TPM หรือ CPU สามารถล็อก Logic ได้ ผู้โจมตีที่ตรวจสอบซิลิคอนจะพบเพียงบล็อกเกต ที่ทำงานโดยไม่มีคีย์ไม่ได้ ป้องกันการวิเคราะห์และการใช้ประโยชน์

- หน่วยความจำและรีจิสเตอร์ที่ถูกพรางตัว

- โครงสร้างที่จัดเก็บคีย์เข้ารหัสสามารถพรางตัวได้ ทำให้ระบุหรืออ่าน ค่าคีย์ทางกายภาพผ่านกล้องจุลทรรศน์ไม่ได้

- การรักษาความปลอดภัยให้กับซัพพลายเชน

- การแบ่งการผลิตส่วนประกอบที่สำคัญเพื่อความปลอดภัยเช่น โปรเซสเซอร์หรือ TPM ช่วยให้มั่นใจว่า ไม่มีโรงงานใดมีผังการออกแบบ ที่ครบถ้วนสมบูรณ์ จึงลดความเสี่ยงที่บุคคลภายในที่มีเจตนาร้าย แทรกโทรจันฮาร์ดแวร์ที่ออกแบบมาให้คีย์รั่วไหลใน Secure Boot หรือข้ามการตรวจสอบยืนยัน

ผู้พิทักษ์คีย์ขั้นสูงสุด: ฟังก์ชันที่โคลนไม่ได้ทางกายภาพ (PUF):

PUF ใช้ประโยชน์จากการเปลี่ยนแปลงในระดับจุลภาคผลิตซิลิคอนเพื่อสร้าง "ลายนิ้วมือ" ที่เป็นเอกลักษณ์เฉพาะตัวและไม่สามารถโคลนได้สำหรับชิปแต่ละตัว PUF สามารถสร้างคีย์เฉพาะอุปกรณ์ที่ไม่จำเป็นต้องจัดเก็บ

- การป้องกันการงัดแงะ

- หากผู้ใดพยายามที่จะตรวจสอบชิปทางกายภาพเพื่ออ่านคีย์ที่ได้จาก PUF PUF จะเปลี่ยนคุณสมบัติทางไฟฟ้าให้ทำลายคีย์ และทำให้ชิปไม่สามารถใช้ งานได้ การสกัดคีย์ผ่านการโจมตีทางกายภาพแทบจะเป็นไปไม่ได้

- การทำงานร่วมกับการบดบัง

- คีย์ PUF ทำหน้าที่เป็นคีย์บดบัง สำหรับบล็อกความปลอดภัย ที่ล็อกด้วย Logic ของชิป ทำให้ฮาร์ดแวร์รักษาฟังก์ชันการทำงานของตนเอง และคีย์ที่ใช้ปลดล็อกจะถูกคัดลอกหรือขโมยไปไม่ได้

สรุป

Secure Boot ยังคงเป็นกลไกสำคัญในการสร้างซอฟต์แวร์ที่สมบูรณ์ อย่างไรก็ตาม ความน่าเชื่อถือที่ขึ้นอยู่กับฮาร์ดแวร์เผยช่องโหว่สำคัญ เมื่อเผชิญกับการโจมตีทางกายภาพและซัพพลายเชนขั้นสูง การบดบังฮาร์ดแวร์จึงเป็นมาตรการรับมือที่จำเป็น โดยขยายความปลอดภัยไป ยังตัวซิลิคอนเอง มีเพียงการทำให้วงจรรวม IC เข้าใจยาก ไม่สามารถโคลนได้ รวมทั้งทนต่อการดัดแปลงแก้ไข โดยเฉพาะอย่างยิ่งการบดบังฮาร์ดแวร์ (hardware obfuscation) จะปกป้องวิศวกรรมการเข้ารหัส คีย์ลับ และเฟิร์มแวร์ที่รองรับ Secure Boot ได้โดยตรง การผสมผสานของศาสตร์เหล่านี้ก่อให้เกิดกลยุทธ์การป้องกัน เชิงลึกที่ทรงพลังและให้ความมั่นใจได้ว่า มีเพียงซอฟต์แวร์ที่เชื่อถือได้เท่านั้น ที่ทำงานได้อย่างปลอดภัย

ผลิตภัณฑ์

September 3, 2025

Secure Boot และอื่นๆ: บทบาทของการบดบังฮาร์ดแวร์ในระบบรักษาความปลอดภัย ของแพลตฟอร์ม

การออกแบบฮาร์ดแวร์ให้ซับซ้อนด้วยความตั้งใจและ การบดบังข้อมูลมอบความปลอดภัยแบบใหม่ที่เหนือชั้นกว่า secure boot แบบเดิม

by

นักเขียนบทความ