ผลิตภัณฑ์

19

Jan

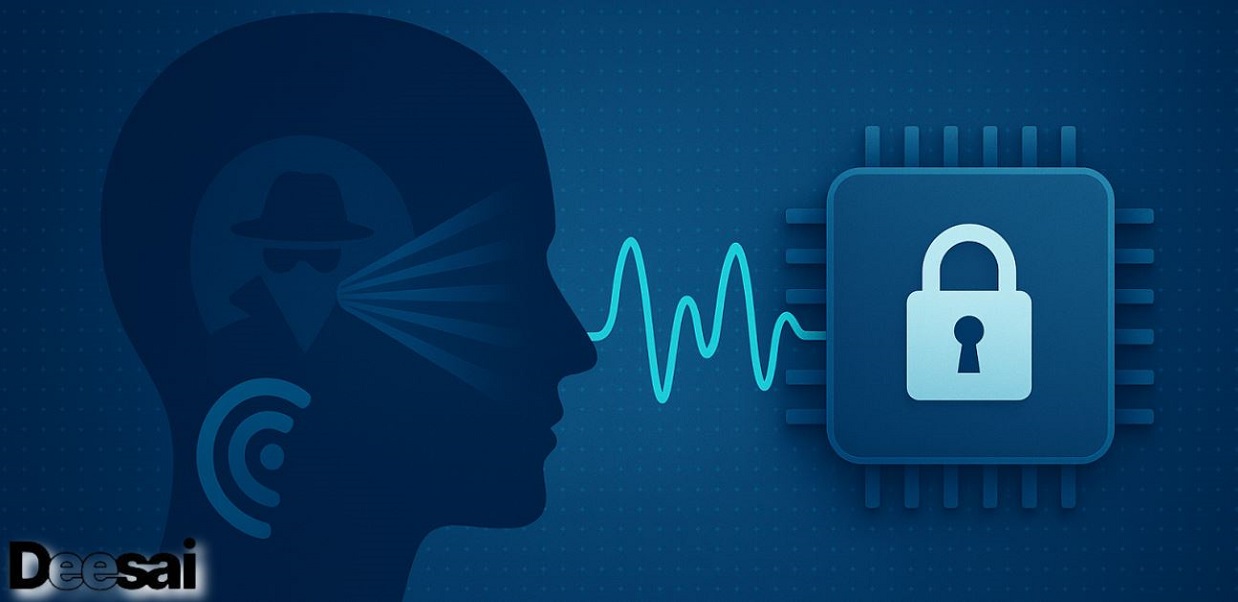

การรักษาความปลอดภัยแบบอนาล็อกและการโจมตีแบบ Side-Channel : การปกป้องสัญญาณอนาล็อกจากการดักฟัง

สัญญาณอนาล็อกเสี่ยงต่อการโจมตีแบบ Side-Channel และการดักฟัง มาเรียนรู้กันว่า ระบบรักษาความปลอดภัยแบบอนาล็อกรับมือกับการโจมตีอย่างไร

การเสริมสร้างความมั่นคงด้านการรักษาข้อมูลความปลอดภัยทางดิจิตอล ไม่ว่าจะเป็นการเข้ารหัสแพ็กเก็ตข้อมูล (Encrypting Data Packet) หรือ การเสริมความแข็งแกร่งให้เครือข่าย เรามักมองข้ามพื้นฐานความจริงประการหนึ่งคือ ข้อมูลดิจิทัลทั้งหมดเริ่มต้นมาจากสัญญาณอนาล็อก การเปลี่ยนผ่านของ โลกทางกายภาพ (Physical data) จากอนาล็อกไปสู่โลกดิจิตอลอย่างตัวเลข 0 และ 1 ทำให้เกิดช่องโหว่ที่สำคัญ กล่าวคือ ในขั้นตอนส่งถ่ายข้อมูล และ ลักษณะทาง กายภาพของอุปกรณ์อิเล็กทรอนิกส์ ส่ะท้อนให้เห็นภาพการแผ่คลื่นสัญญาณ อนาล็อกที่มองไม่เห็น การแผ่สัญญาณเหล่านี้ถูกดักจับและถอดรหัสได้ จึงทำให้ขั้นตอนเข้ารหัสดิจิตอลปลอดภัยน้อยลง และนำไปสู่ความเสียหายต่างๆ มากขึ้นตามไปด้วย อีกทั้งยังกล่าวได้ว่า การโจมตีนี้เกิดในขั้นตอนรักษา ความปลอดภัยแบบอนาล็อก และเป็นการโจมตีแบบ side-channel ด้วยการดักจับสัญญาณมากกว่าจะเป็นการโจมตีทางไซเบอร์

รากฐานของอนาล็อกในโลกดิจิทัล

ก่อนเข้ารหัสผ่าน (Password) หรือก่อนที่ข้อความจะถูกส่งออกไป ปรากฏการณ์ทางไฟฟ้าที่สามารถจับต้องได้ คือ การกดแป้นพิมพ์ที่จะ สร้างแรงดันไฟฟ้าจำเพาะ และการคำนวณภายในไมโครโปรเซสเซอร์ ซึ่งเกี่ยวข้องกับการสวิตซิ่งของทรานซิสเตอร์ ทำให้เกิดความผันผวน ของกระแสไฟฟ้า แม้แต่ข้อมูลที่เดินทางผ่านสายเคเบิลระหว่าง CPU และหน่วยความจำก็ยังเป็น รูปแบบคลื่นอนาล็อกสำหรับระยะทางสั้นๆ สัญญาณเหล่านี้มีความต่อเนื่อง และอยู่ในโลกแห่งความเป็นจริง ภายใต้กฎของฟิสิกส์เรียกว่า "การ Leaky" ซึ่งแตกต่างจากไฟล์ดิจิทัล ที่บรรจุข้อมูลได้อย่างสมบูรณ์แบบ ข้อมูลอนาล็อกนั้น มีทั้งการแผ่คลื่น (Radiation) สั่นสะเทือน (Vibration) และใช้พลังงานในลักษณะ ที่สัมพันธ์โดยตรงกับการทำงาน ที่กำลังดำเนินการอยู่ ขั้นตอนทางกายภาพของ ข้อมูลนี้คือจุดอ่อนที่การโจมตีแบบ side-channel นำมาใช้เป็นข้อได้เปรียบในการโจมตี

ศิลปะการดักฟังแบบ Side-Channel

การโจมตีแบบ Side-Channel Attack (SCA) ไม่ได้ใช้วิธีการเจาะระบบ อัลกอริทึมการเข้ารหัส หรือ ใช้การคำนวนทางคณิตศาสตร์ แต่เป็นการโจมตีรูปแบบหนึ่งทางดิจิทัล ที่ใช้การอนุมานข้อมูล โดยการวิเคราะห์ ผลลัพธ์จากลักษณะทางกายภาพ การโจมตีจะวัดการแผ่คลื่นสัญญาณอนาล็อก เหล่านี้และวิเคราะห์ความสัมพันธ์ที่เชื่อมโยงเพื่อดึงรหัสผ่าน (Password) คีย์การเข้ารหัส (Encryption Keys) และข้อมูลสำคัญอื่นๆ จุดเด่นที่สุดของ SCA คือ การไม่รุกรานระบบ ไม่จำเป็นต้องมีการดัดแปลงแก้ไขอุปกรณ์ของเป้าหมาย และ หลีกเลี่ยงมาตรการรักษาความปลอดภัยของซอฟต์แวร์ได้อย่างสมบูรณ์

ลักษณะรั่วไหลของข้อมูล

การรั่วไหลของข้อมูลโดยไม่ได้ตั้งใจนี้เกิดขึ้นได้หลายช่องทาง โดยแต่ละช่องทางใช้ลักษณะทางกายภาพที่แตกต่างกัน

การวิเคราะห์พลังงาน (Power Analysis)

หนึ่งในเทคนิคที่มีประสิทธิภาพและเป็นที่นิยมใช้มากที่สุด เนื่องจากไมโครชิปปฏิบัติการตามคำสั่งการ ซึ่งแสดงถึงการใช้พลังงาน (Power Consumption)ที่ไม่คงที่ด้วยการประมวลผลที่แตกต่างกัน เช่น การคูณกับการบวก หรือการประมวลผลเลข '1' กับ '0' ต่างใช้กระแสไฟฟ้าในปริมาณที่ต่างกัน อย่างเห็นได้ชัด ด้วยการวางหัววัดกระแสไฟฟ้าแบบง่ายๆ ไว้บนสายไฟของอุปกรณ์ ผู้โจมตีสามารถบันทึก "ร่องรอยของพลังงาน" ได้ การวิเคราะห์ทางสถิติที่ซับซ้อน ของร่องรอยเหล่านี้สามารถเปิดเผยลำดับการทำงานและข้อมูลที่ถูกดำเนินการได้ อย่างแม่นยำ จึงสร้างคีย์การเข้ารหัสส่วนตัวขึ้นมาใหม่ได้อย่างสมบูรณ์

การแผ่คลื่นแม่เหล็กไฟฟ้า (EM)

ตามสมการของแมกซ์เวลล์ กระแสไฟฟ้าที่เปลี่ยนแปลงใดๆ จะก่อให้เกิด สนามแม่เหล็กไฟฟ้า การสลับความถี่สูงของทรานซิสเตอร์ในโปรเซสเซอร์ คอมพิวเตอร์ ทำหน้าที่เสมือนเครื่องส่งสัญญาณวิทยุขนาดเล็ก ผู้โจมตีสามารถ ดักฟังการแผ่คลื่นแม่เหล็กไฟฟ้าเหล่านี้ได้จากระยะไกล โดยใช้เครื่องรับวิทยุ AM ธรรมดา หรือ อุปกรณ์ตรวจรับสัญญาณ near-field probe ที่มีคุณภาพ สัญญาณที่ดักจับได้สามารถนำมาวิเคราะห์เพื่อสร้างโปรไฟล์กิจกรรมการทำงานของชิปในระดับคำสั่ง (Instruction-Level) ที่แม่นยำ ซึ่งจะได้ความคมชัดของ สัญญาณอย่างน่าประหลาดใจ สามารถดึงข้อมูลจากหน้าจอของการโปรเซส จากระยะไกลได้อย่างมีประสิทธิภาพ

การวิเคราะห์รหัสเสียง (Acoustic Cryptanalysis)

เสียงก็สามารถเปิดเผยความลับได้ จากการสั่นสะเทือนของส่วนประกอบ อิเล็กทรอนิกส์ เช่น ตัวเก็บประจุ ตัวต้านทาน หรือเสียงฮัมของแหล่งจ่ายไฟ สามารถถูกปรับเปลี่ยนคุณสมบัติได้จากภาระงานของอุปกรณ์ นอกจากนี้ ตัวกระตุ้นขนาดเล็กในฮาร์ดไดรฟ์เชิงกลยังสร้างคุณสมบัติเฉพาะของเสียง (Acoustic Signatures)ที่แตกต่างกันเมื่อเคลื่อนที่เพื่ออ่าน หรือ บันทึกข้อมูล มีงานวิจัยที่แสดงความสามารถในการใช้ไมโครโฟนที่มีความไวสูงเพื่อบันทึกเสียง เหล่านี้ และด้วยการประมวลผลสัญญาณขั้นสูง สามารถกู้คืนคีย์การเข้ารหัส จากข้อมูลเสียงที่มีสัญญาณรบกวนได้

ผลิตภัณฑ์

December 20, 2025

การรักษาความปลอดภัยแบบอนาล็อกและการโจมตีแบบ Side-Channel : การปกป้องสัญญาณอนาล็อกจากการดักฟัง

สัญญาณอนาล็อกเสี่ยงต่อการโจมตีแบบ Side-Channel และการดักฟัง มาเรียนรู้กันว่า ระบบรักษาความปลอดภัยแบบอนาล็อกรับมือกับการโจมตีอย่างไร

by

นักเขียนบทความ