ผลิตภัณฑ์

19

Jan

Zero Trust Network Access (ZTNA): ประโยชน์และคุณสมบัติหลัก

เรียนรู้วิธีที่ ZTNA ปกป้องข้อมูลของคุณด้วยการแบ่งส่วนย่อยระดับไมโครและการควบคุมการเข้าถึงแบบปรับเปลี่ยนได้

Zero Trust Network Access (ZTNA) คืออะไร?

Zero Trust Network Access (ZTNA) คือกรอบการรักษาความปลอดภัยที่กำหนดให้มีการตรวจสอบตัวตนอย่างเข้มงวดสำหรับผู้ใช้และอุปกรณ์ทุกชิ้นที่พยายามเชื่อมต่อ ไม่ว่าพวกเขาจะอยู่ที่ใดก็ตาม ZTNA แตกต่างจากการสันนิษฐานว่าทุกคนไว้ใจได้ โดยใช้โมเดล "ไม่เชื่อใจใคร ตรวจสอบเสมอ" การควบคุมการเข้าถึงมีความเฉพาะเจาะจงมาก และการอนุญาตจะเกิดขึ้นอย่างต่อเนื่อง โดยพิจารณาจากสิ่งต่างๆ เช่น บริบทของผู้ใช้ ความปลอดภัยของอุปกรณ์ และการประเมินความเสี่ยง แนวทางนี้ช่วยลดช่องโหว่และเสริมสร้างความปลอดภัยต่อภัยคุกคามที่เปลี่ยนแปลงไป

แนวคิดหลักเบื้องหลังการเข้าถึงเครือข่ายแบบ Zero Trust

โมเดลความปลอดภัยแบบ Zero Trust ขึ้นอยู่กับหลักการสำคัญหลายประการ ประการแรกและสำคัญที่สุดคือแนวคิดเรื่องสิทธิ์ขั้นต่ำสุด ซึ่งผู้ใช้จะได้รับสิทธิ์การเข้าถึงเฉพาะที่จำเป็นตามบทบาทของตนเท่านั้น การตรวจสอบสิทธิ์และการอนุญาตอย่างต่อเนื่องช่วยให้มั่นใจได้ว่าการเข้าถึงจะได้รับการประเมินแบบไดนามิกตามปัจจัยแบบเรียลไทม์ การแบ่งส่วนย่อยระดับไมโครช่วยเพิ่มความปลอดภัยยิ่งขึ้นโดยการแยกแอปพลิเคชันและข้อมูลออกเป็นโซนความปลอดภัยที่แตกต่างกัน ซึ่งจะช่วยจำกัดผลกระทบจากการละเมิดที่อาจเกิดขึ้น

เทคโนโลยี Zero Trust Network Access (ZTNA) ทำงานอย่างไร?

หลักการพื้นฐานของ "อย่าไว้ใจใคร แต่ต้องตรวจสอบเสมอ" คือสิ่งที่ทำให้การเข้าถึงเครือข่ายแบบ Zero Trust แตกต่างจากโมเดลความปลอดภัยแบบดั้งเดิม เพื่อให้เข้าใจถึงการนำไปใช้ในทางปฏิบัติ จำเป็นต้องพิจารณาส่วนประกอบหลักและกลยุทธ์การบูรณาการอย่างละเอียด

ส่วนประกอบของเทคโนโลยีการเข้าถึงเครือข่ายแบบ Zero Trust

ZTNA อาศัยระบบส่วนประกอบที่ประสานงานกันเพื่อบังคับใช้หลักการรักษาความปลอดภัย:

- ผู้ให้บริการยืนยันตัวตน: ระบบเหล่านี้ตรวจสอบตัวตนของผู้ใช้ผ่านวิธีการยืนยันตัวตนที่เข้มงวด เช่น การยืนยันตัวตนแบบหลายปัจจัย (MFA)เพื่อให้มั่นใจว่ามีเพียงผู้ใช้ที่ถูกต้องเท่านั้นที่จะสามารถเข้าถึงได้

- จุดบังคับใช้นโยบาย: โดยทั่วไปมักถูกนำมาใช้ในรูปแบบของเกตเวย์หรือพร็อกซี ส่วนประกอบเหล่านี้จะบังคับใช้นโยบายการควบคุมการเข้าถึงโดยอิงจากตัวตนของผู้ใช้ สถานะของอุปกรณ์ และบริบท พวกมันทำหน้าที่เป็นผู้เฝ้าประตู กำหนดว่าจะอนุญาตหรือปฏิเสธคำขอการเข้าถึง

- กลไกควบคุมการเข้าถึง: ส่วนประกอบหลักนี้จะประเมินคำขอเข้าถึงเทียบกับนโยบายที่กำหนดไว้ล่วงหน้า โดยพิจารณาปัจจัยต่างๆ เช่น บทบาทของผู้ใช้ สถานะความปลอดภัยของอุปกรณ์ และความละเอียดอ่อนของทรัพยากรที่ร้องขอ

- การตรวจสอบอย่างต่อเนื่อง: ZTNA ใช้การตรวจสอบพฤติกรรมของผู้ใช้และอุปกรณ์อย่างต่อเนื่องเพื่อตรวจจับความผิดปกติและภัยคุกคามที่อาจเกิดขึ้น การมองเห็นแบบเรียลไทม์นี้ช่วยให้สามารถปรับสิทธิ์การเข้าถึงได้อย่างไดนามิกตามการประเมินความเสี่ยง

การผสานรวม ZTNA เข้ากับระบบรักษาความปลอดภัยที่มีอยู่เดิม

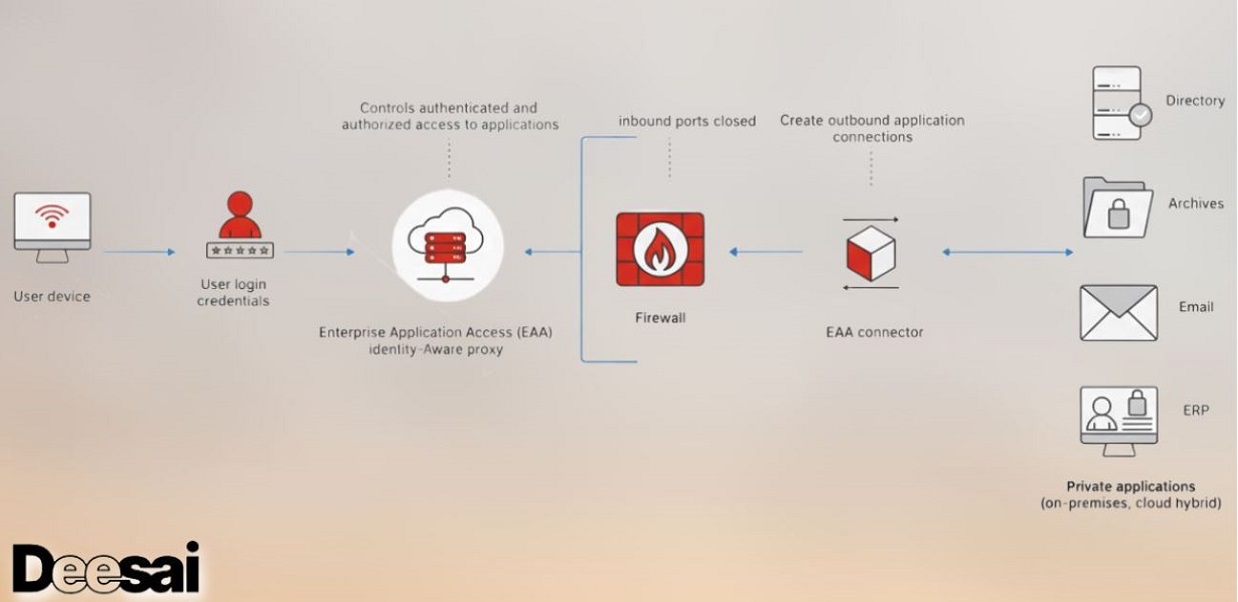

องค์กรต่างๆ สามารถผสานรวมการเข้าถึงเครือข่ายแบบไร้ความไว้วางใจ (Zero Trust Network Access: ZTNA) เข้ากับโครงสร้างพื้นฐานด้านความปลอดภัยที่มีอยู่ได้อย่างราบรื่น โซลูชัน ZTNA สามารถเสริมการทำงานของไฟร์วอลล์ ระบบตรวจจับการบุกรุก และ แพลตฟอร์มการจัดการข้อมูลและเหตุการณ์ด้านความปลอดภัย (SIEM) ที่มีอยู่เดิมได้ ด้วยการใช้ประโยชน์จากการลงทุนด้านเทคโนโลยีความปลอดภัยที่มีอยู่ องค์กรต่างๆ สามารถใช้แนวทางแบบค่อยเป็นค่อยไปในการนำ ZTNA มาใช้ ซึ่งจะช่วยลดผลกระทบและเพิ่มมูลค่าของระบบนิเวศด้านความปลอดภัยให้สูงสุด

ZTNA ปกป้องธุรกิจได้อย่างไร?

การเข้าถึงเครือข่ายแบบ Zero Trust มอบการปกป้องที่ครอบคลุมสำหรับธุรกิจต่างๆ โดยรับมือกับความท้าทายด้านความปลอดภัยในยุคปัจจุบัน ระบบนี้ป้องกันการเข้าถึงที่ไม่ได้รับอนุญาต ทั้งจากภายในและภายนอกองค์กร โดยการตรวจสอบตัวตนของผู้ใช้และอุปกรณ์อย่างต่อเนื่อง

ZTNA ช่วยรักษาความปลอดภัยในการเข้าถึงแอปพลิเคชันและทรัพยากรบนคลาวด์ ทำให้การเปลี่ยนแปลงสู่คลาวด์มีความปลอดภัยยิ่งขึ้น ด้วยการควบคุมการเข้าถึงอย่างละเอียด องค์กรต่างๆ สามารถลดความเสี่ยงจากการเข้าถึงโดยไม่ได้รับอนุญาตและการรั่วไหลของข้อมูลได้อย่างมีประสิทธิภาพ นอกจากนี้ ZTNA ยังช่วยลดความซับซ้อนในการจัดการความปลอดภัยโดยการให้การมองเห็นและการควบคุมนโยบายการเข้าถึงจากส่วนกลาง

ประเภทของ ZTNA

โซลูชันการเข้าถึงเครือข่ายแบบ Zero Trust ไม่ใช่รูปแบบเดียวที่ใช้ได้กับทุกสถานการณ์ แต่ประกอบไปด้วยสถาปัตยกรรมและรูปแบบการใช้งานที่หลากหลาย ซึ่งปรับให้เหมาะสมกับความต้องการด้านความปลอดภัยเฉพาะด้าน ความเข้าใจอย่างลึกซึ้งในความแตกต่างเหล่านี้มีความสำคัญอย่างยิ่งสำหรับผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ในการออกแบบ โมเดลความปลอดภัยแบบ Zero Trust ที่มีประสิทธิภาพ

ZTNA สำหรับการเข้าถึงแอปพลิเคชันอย่างปลอดภัย

ZTNA ยังสามารถนำไปใช้เพื่อรักษาความปลอดภัยของโครงสร้างพื้นฐานเครือข่าย รวมถึงใน ศูนย์ข้อมูลขนาดใหญ่โดยการใช้การแบ่งส่วนย่อยระดับไมโครและการควบคุมการเข้าถึงแบบละเอียด ซึ่งจะป้องกันการเคลื่อนย้ายภายในเครือข่าย และจำกัดผลกระทบจากการละเมิดที่อาจเกิดขึ้น การแยกส่วนเครือข่ายที่สำคัญและการบังคับใช้การควบคุมการเข้าถึงอย่างเข้มงวด จะช่วยเสริมสร้างความปลอดภัยโดยรวมขององค์กรให้ดียิ่งขึ้น

ZTNA ที่ใช้เกตเวย์

โซลูชัน ZTNA แบบใช้เกตเวย์จะใช้เกตเวย์รักษาความปลอดภัยเฉพาะที่ติดตั้งในตำแหน่งที่เหมาะสมบริเวณขอบเครือข่ายหรือภายในศูนย์ข้อมูล เกตเวย์เหล่านี้ทำหน้าที่เป็นจุดบังคับใช้นโยบาย ตรวจสอบการรับส่งข้อมูล และทำให้มั่นใจว่าเฉพาะผู้ใช้และอุปกรณ์ที่ได้รับการตรวจสอบสิทธิ์และได้รับอนุญาตเท่านั้นที่จะสามารถเข้าถึงทรัพยากรที่ได้รับการป้องกันได้

ZTNA บนระบบคลาวด์

ด้วยจำนวนอุปกรณ์ปลายทางที่เพิ่มมากขึ้นและนโยบาย BYOD (Bring Your Own Device) การรักษาความปลอดภัยของอุปกรณ์จึงมีความสำคัญอย่างยิ่ง โซลูชันด้านความปลอดภัยของอุปกรณ์จาก ZTNA ผสานรวมเครื่องมือรักษาความปลอดภัยของอุปกรณ์ปลายทางและการตรวจสอบสถานะเพื่อให้แน่ใจว่าเฉพาะอุปกรณ์ที่เชื่อถือได้และเป็นไปตามข้อกำหนดเท่านั้นที่สามารถเชื่อมต่อกับเครือข่ายได้ แนวทางนี้ช่วยลดความเสี่ยงที่อุปกรณ์ที่ไม่ได้รับอนุญาตจะนำภัยคุกคามเข้ามาในสภาพแวดล้อม

ข้อดีของการเข้าถึงเครือข่ายแบบ Zero Trust (ZTNA)

ท่ามกลางภัยคุกคามทางไซเบอร์ที่เปลี่ยนแปลงไป การเข้าถึงเครือข่ายแบบ Zero Trust (ZTNA) มอบข้อได้เปรียบที่สำคัญสำหรับองค์กรที่ต้องการเสริมสร้างความปลอดภัย การพิจารณาอย่างละเอียดจะเผยให้เห็นถึงประโยชน์หลักที่ทำให้ ZTNA เป็นองค์ประกอบสำคัญของ กลยุทธ์ด้านความปลอดภัยทางไซเบอร์ในยุคปัจจุบัน

1. การรักษาความปลอดภัยเครือข่ายที่ได้รับการปรับปรุง

การเข้าถึงเครือข่ายแบบ Zero Trust ช่วยเสริมความปลอดภัยของเครือข่ายอย่างมีนัยสำคัญ โดยขจัดความไว้วางใจโดยปริยายและบังคับใช้การควบคุมการเข้าถึงแบบละเอียด ทุกผู้ใช้และอุปกรณ์จะได้รับการตรวจสอบอย่างต่อเนื่องก่อนที่จะได้รับอนุญาตให้เข้าถึงแอปพลิเคชันหรือทรัพยากรใดๆ แนวทางนี้ช่วยลดพื้นที่การโจมตีและลดความเสี่ยงของการเคลื่อนย้ายภายในเครือข่าย ซึ่งช่วยลดผลกระทบจากการละเมิดที่อาจเกิดขึ้นได้อย่างมีประสิทธิภาพ

2. ปรับปรุงประสบการณ์การใช้งานของผู้ใช้ด้วยระบบการเข้าถึงแบบ Zero Trust

ตรงกันข้ามกับความเข้าใจทั่วไป การเข้าถึงเครือข่ายแบบ Zero Trust (ZTNA) สามารถช่วยยกระดับประสบการณ์การใช้งานของผู้ใช้ได้อย่างแท้จริง ด้วยการให้การเข้าถึงแอปพลิเคชันที่ราบรื่นและปลอดภัยจากทุกสถานที่หรืออุปกรณ์ ZTNA ช่วยให้ผู้ใช้ทำงานได้อย่างมีประสิทธิภาพโดยไม่มีอุปสรรค กระบวนการตรวจสอบสิทธิ์ที่ง่ายขึ้นและเวิร์กโฟลว์การเข้าถึงที่คล่องตัวช่วยสร้างประสบการณ์การใช้งานที่ดีในขณะที่ยังคงรักษาความปลอดภัยที่แข็งแกร่ง

3. การสนับสนุนสภาพแวดล้อมการทำงานระยะไกลและแบบผสมผสาน

เทคโนโลยีการเข้าถึงเครือข่ายแบบ Zero-trust เหมาะอย่างยิ่งสำหรับการสนับสนุนสภาพแวดล้อมการทำงานระยะไกลและแบบไฮบริด เทคโนโลยีนี้ช่วยให้สามารถเข้าถึงทรัพยากรขององค์กรได้อย่างปลอดภัยจากทุกที่ ทำให้พนักงานที่ทำงานระยะไกลสามารถเชื่อมต่อและทำงานร่วมกันได้อย่างราบรื่นโดยไม่กระทบต่อความปลอดภัย ความยืดหยุ่นนี้ช่วยให้องค์กรยอมรับรูปแบบการทำงานสมัยใหม่ในขณะที่ยังคงรักษาความปลอดภัยที่แข็งแกร่งไว้ได้

4. ความสามารถในการปรับขนาดและความปลอดภัยบนระบบคลาวด์

ZTNA มีความสามารถในการปรับขนาดและปรับตัวให้เข้ากับสภาพแวดล้อมที่เปลี่ยนแปลงได้ตลอดเวลา สามารถผสานรวมเข้ากับ สถาปัตยกรรมคลาวด์เนทีฟ ได้อย่างง่ายดาย และรองรับการใช้งานแบบไฮบริดและมัลติคลาวด์ ความสามารถในการปรับขนาดนี้ช่วยให้องค์กรสามารถขยายหลักการรักษาความปลอดภัยแบบ Zero Trust ไปทั่วทั้งโครงสร้างพื้นฐานของตนได้ ไม่ว่าจะมีความซับซ้อนหรือกระจายตัวทางภูมิศาสตร์มากน้อยเพียงใด

การเข้าถึงเครือข่ายแบบ Zero Trust เทียบกับเทคโนโลยีอื่นๆ

แม้ว่าการเข้าถึงเครือข่ายแบบ Zero Trust จะเป็นความก้าวหน้าครั้งสำคัญในด้านความปลอดภัยทางไซเบอร์ แต่สิ่งสำคัญคือต้องเข้าใจว่ามันแตกต่างจากเทคโนโลยีอื่นๆ ที่มีอยู่แล้วอย่างไร การวิเคราะห์นี้จะช่วยให้ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์สามารถตัดสินใจได้อย่างรอบคอบเกี่ยวกับโซลูชันด้านความปลอดภัยที่เหมาะสมที่สุดสำหรับองค์กรของตน

ZTNA เทียบกับ VPN

การเปรียบเทียบ ZTNA กับ VPN เป็นสิ่งสำคัญสำหรับองค์กรที่กำลังประเมินโซลูชันด้านความปลอดภัยสมัยใหม่ แม้ว่าทั้งสองเทคโนโลยีจะช่วยให้สามารถเข้าถึงระยะไกลได้ แต่หลักการและฟังก์ชันการทำงานพื้นฐานของทั้งสองนั้นแตกต่างกันอย่างมาก

- ความปลอดภัย : ZTNA ให้ความปลอดภัยที่เหนือกว่าด้วยการบังคับใช้การควบคุมการเข้าถึงแบบละเอียดและการตรวจสอบอย่างต่อเนื่อง ในขณะที่ VPN ให้สิทธิ์การเข้าถึงเครือข่ายในวงกว้างเมื่อผู้ใช้ได้รับการตรวจสอบสิทธิ์แล้ว

- ความสามารถในการปรับขนาด : ZTNA มีความสามารถในการปรับขนาดได้ดีกว่าโดยธรรมชาติ สามารถปรับให้เข้ากับสภาพแวดล้อมแบบไดนามิกและสถาปัตยกรรมแบบคลาวด์เนทีฟ ในขณะที่ VPN อาจจัดการได้ยากขึ้นเมื่อเครือข่ายเติบโตขึ้น

- ประสิทธิภาพ : ZTNA สามารถให้ประสิทธิภาพที่ดีกว่าโดยการปรับการไหลของข้อมูลให้เหมาะสมและลดความหน่วง โดยเฉพาะอย่างยิ่งสำหรับแอปพลิเคชันบนคลาวด์ VPN อาจทำให้เกิดปัญหาคอขวดด้านประสิทธิภาพเนื่องจากการกำหนดเส้นทางการรับส่งข้อมูลแบบรวมศูนย์

- ความง่ายในการใช้งาน : โซลูชันของ ZTNA มอบประสบการณ์การใช้งานที่ง่ายขึ้นด้วยกระบวนการตรวจสอบสิทธิ์ที่คล่องตัว ในขณะที่ VPN ต้องการการกำหนดค่าที่ซับซ้อนกว่าและการฝึกอบรมผู้ใช้

ZTNA ปะทะ SASE

บริการการเข้าถึงที่ปลอดภัยระดับขอบ (Secure Access Service Edge หรือ SASE) เป็นเฟรมเวิร์กที่ครอบคลุมซึ่งผสานรวมฟังก์ชันเครือข่ายและความปลอดภัยเข้าไว้ในบริการที่ส่งมอบผ่านคลาวด์ ZTNA ถือเป็นส่วนประกอบหลักของ SASE โดยให้องค์ประกอบการควบคุมการเข้าถึงที่ปลอดภัย — อันที่จริง สถาปัตยกรรม ZTNA สากล มักทำหน้าที่เป็นรากฐานการควบคุมการเข้าถึงภายในระบบ SASE อย่างไรก็ตาม SASE ครอบคลุมฟังก์ชันการทำงานที่กว้างกว่า รวมถึง เครือข่ายบริเวณกว้างที่กำหนดโดยซอฟต์แวร์ (SD-WAN)เกตเวย์เว็บความปลอดภัยบนคลาวด์ (SWG) และไฟร์วอลล์ในรูปแบบบริการ (FWaaS) ในขณะที่ ZTNA มุ่งเน้นไปที่การรักษาความปลอดภัยการเข้าถึงแอปพลิเคชันและทรัพยากร SASE ให้แนวทางแบบองค์รวมในการรักษาความปลอดภัยการรับส่งข้อมูลเครือข่ายและขอบทั้งหมด ภายในแนวทางที่กว้างขึ้นนี้ ZTNA สอดคล้องกับองค์ประกอบหนึ่งของ สถาปัตยกรรมเครือข่าย SASE โดยรวม ที่รองรับขอบและกระแสการรับส่งข้อมูลทั้งหมด

ZTNA ปะทะ SDP

SDP (Software-Defined Perimeter) เกิดขึ้นก่อน Zero Trust และนำเสนอหลักการควบคุมการเข้าถึงขั้นพื้นฐาน โดยมุ่งเน้นที่การซ่อนทรัพยากรและอนุญาตให้เข้าถึงเครือข่ายได้เฉพาะเมื่อนโยบายอนุญาตเท่านั้น แนวคิดของ Software-Defined Perimeter (SDP) มาจากการวิจัยในช่วงแรกของกองทัพอากาศสหรัฐฯ เป้าหมายหลักของ SDP คล้ายกับ ZTNA (Zero Trust Network) คือการจำกัดการเข้าถึงเว้นแต่จะได้รับการอนุมัติอย่างชัดเจน แม้จะมีเป้าหมายเดียวกัน แต่ ZTNA ใช้ประโยชน์จากหลักการของ SDP ด้วยความสามารถที่ล้ำหน้ากว่า เช่น การเข้าถึงตามตัวตน การตรวจสอบสถานะของอุปกรณ์ และการตรวจสอบอย่างต่อเนื่อง ดังนั้นจึงเหมาะสมกว่าสำหรับสภาพแวดล้อมคลาวด์เนทีฟและพนักงานแบบไฮบริดในปัจจุบัน นั่นคือเหตุผลที่ ZTNA สามารถถือได้ว่าเป็น SDP รุ่นต่อไปหรือ SDP 2.0

การนำ Zero Trust Network Access (ZTNA) มาใช้ในองค์กร

แม้ว่าการเข้าถึงเครือข่ายแบบ Zero Trust จะมีข้อดีมากมาย แต่การนำไปใช้งานอย่างประสบความสำเร็จนั้นต้องอาศัยการวางแผนและการดำเนินการอย่างรอบคอบ องค์กรที่ต้องการนำ ZTNA มาใช้ จะต้องพิจารณาขั้นตอนสำคัญ ความท้าทาย และแนวปฏิบัติที่ดีที่สุดดังต่อไปนี้

ขั้นตอนสำคัญในการนำ ZTNA ไปใช้

เพื่อให้เข้าใจ วิธีการนำ Zero Trust ไปใช้อย่างมีประสิทธิภาพ จำเป็นต้องใช้แนวทางที่เป็นระบบ:

- ระบุและจำแนกประเภทสินทรัพย์: เริ่มต้นด้วยการระบุข้อมูล แอปพลิเคชัน และทรัพยากรที่สำคัญซึ่งจำเป็นต้องได้รับการปกป้อง รายการนี้จะเป็นพื้นฐานในการกำหนดนโยบายการควบคุมการเข้าถึ

- สร้างระบบตรวจสอบตัวตน: นำโปรโตคอลการตรวจสอบตัวตนที่แข็งแกร่งมาใช้ เช่น การตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) และการตรวจสอบสถานะของอุปกรณ์ เพื่อให้แน่ใจว่าเฉพาะผู้ใช้และอุปกรณ์ที่ได้รับอนุญาตเท่านั้นที่จะสามารถเข้าถึงได้

- แบ่งเครือข่ายออกเป็นส่วนย่อย: แบ่งเครือข่ายออกเป็นส่วนย่อยๆ เพื่อแยกทรัพยากรที่สำคัญและจำกัดผลกระทบจากการละเมิดที่อาจเกิดขึ้น กลยุทธ์การควบคุมนี้จะป้องกันการเคลื่อนย้ายภายในเครือข่าย

- ติดตั้งใช้งานโซลูชัน ZTNA: เลือกและติดตั้งใช้งานโซลูชัน ZTNA ที่เหมาะสม เช่น ขอบเขตที่กำหนดโดยซอฟต์แวร์ หรือพร็อกซีที่รับรู้ตัวตน เพื่อบังคับใช้นโยบายการควบคุมการเข้าถึง

- ตรวจสอบและปรับตัวอย่างต่อเนื่อง: ดำเนินการตรวจสอบกิจกรรมเครือข่ายและพฤติกรรมผู้ใช้อย่างต่อเนื่องเพื่อตรวจจับความผิดปกติและภัยคุกคามที่อาจเกิดขึ้น ปรับนโยบายการเข้าถึงแบบไดนามิกตามการประเมินความเสี่ยงและความต้องการด้านความปลอดภัยที่เปลี่ยนแปลงไป

ความท้าทายในการนำ ZTNA มาใช้

องค์กรอาจพบกับความท้าทายระหว่างการนำ ZTNA มาใช้:

- การบูรณาการระบบเดิม : การบูรณาการ ZTNA กับระบบเดิมอาจมีความซับซ้อน ต้องมีการประเมินความเข้ากันได้และการอัปเกรดโครงสร้างพื้นฐานที่มีอยู่เดิมอย่างรอบคอบ ซึ่งมักต้องใช้วิธีการแบบเป็นขั้นตอนเพื่อให้มั่นใจได้ว่าการหยุดชะงักต่อการดำเนินงานที่สำคัญจะน้อยที่สุด

- การยอมรับของผู้ใช้ : ในช่วงแรก ผู้ใช้อาจต่อต้านการเปลี่ยนแปลงที่ ZTNA นำมาใช้ โดยมองว่ามาตรการรักษาความปลอดภัยที่เพิ่มขึ้นเป็นอุปสรรคต่อประสิทธิภาพการทำงาน การสื่อสารที่ชัดเจน การฝึกอบรมผู้ใช้อย่างครอบคลุม และการแสดงให้เห็นถึงประโยชน์ของการรักษาความปลอดภัยที่ได้รับการปรับปรุงนั้นมีความสำคัญอย่างยิ่งในการแก้ไขข้อกังวลเหล่านี้

- ความซับซ้อน : การนำกรอบการทำงานการเข้าถึงเครือข่ายแบบ Zero Trust ที่ครอบคลุมมาใช้ อาจมีความซับซ้อนและต้องอาศัยความเชี่ยวชาญด้านความปลอดภัยเครือข่าย การจัดการข้อมูลประจำตัว และการควบคุมการเข้าถึง องค์กรอาจต้องลงทุนในทักษะเฉพาะทางหรือใช้ประโยชน์จากความเชี่ยวชาญภายนอกเพื่อจัดการกับความซับซ้อนของการใช้งานและการจัดการ ZTNA

แนวทางปฏิบัติที่ดีที่สุดสำหรับการนำ ZTNA ไปใช้ให้ประสบความสำเร็จ

- รักษาความปลอดภัยของสินทรัพย์ที่สำคัญก่อน: ให้ความสำคัญกับการรักษาความปลอดภัยข้อมูลที่ละเอียดอ่อนที่สุดและแอปพลิเคชันที่มีความเสี่ยงสูงเป็นอันดับแรก จากนั้นค่อยขยายขอบเขตการครอบคลุมของ ZTNA ไปยังพื้นที่อื่นๆ ในภายหลัง

- ใช้การยืนยันตัวตนที่แข็งแกร่ง: นำวิธีการยืนยันตัวตนที่เชื่อถือได้มาใช้ เช่น การยืนยันตัวตนแบบหลายปัจจัย (MFA) และการเข้าสู่ระบบโดยไม่ต้องใช้รหัสผ่าน เพื่อยืนยันตัวตนของผู้ใช้

- ปกป้องความสมบูรณ์ของข้อมูล: ตรวจสอบและยืนยันความถูกต้องของสินทรัพย์ขององค์กรอย่างต่อเนื่อง เพื่อให้มั่นใจว่าข้อมูลยังคงปลอดภัยและน่าเชื่อถือ

- เข้ารหัสการสื่อสารทั้งหมด: ไม่ว่าจะเป็นภายในหรือภายนอก ให้ปฏิบัติต่อการรับส่งข้อมูลเครือข่ายทั้งหมดอย่างเท่าเทียมกัน การเชื่อมต่อทั้งหมดต้องได้รับการรักษาความปลอดภัย และไม่ควรเชื่อถือสถานที่ใด ๆ โดยค่าเริ่มต้น

- ควบคุมดูแลทรัพยากรอย่างสม่ำเสมอ: ปฏิบัติต่อผู้ใช้ อุปกรณ์ บริการ และแหล่งข้อมูลทั้งหมดเสมือนเป็นทรัพยากรแต่ละรายการ ทั้งหมดนี้ต้องได้รับการตรวจสอบสิทธิ์ อนุญาต และตรวจสอบอย่างสม่ำเสมอ

- ใช้หลักการกำหนดสิทธิ์ขั้นต่ำสุดต่อเซสชัน: ให้ผู้ใช้เข้าถึงเฉพาะทรัพยากรที่จำเป็น และเฉพาะในช่วงเวลาที่ต้องการเท่านั้น บังคับใช้การเข้าถึงแบบรายเซสชัน

- ใช้หลักการที่ปรับเปลี่ยนได้แบบเรียลไทม์: หลักการแบบไดนามิกควรปรับเปลี่ยนตามบริบท เช่น พฤติกรรมของผู้ใช้ สถานะการใช้งานของอุปกรณ์ และตำแหน่งที่ตั้ง วิธีนี้ช่วยป้องกันการใช้ข้อมูลในทางที่ผิดได้

- หมั่นอัปเดตนโยบายความปลอดภัยอยู่เสมอ: หมั่นอัปเดตโซลูชันและนโยบายของ ZTNA เพื่อให้ได้รับการปกป้องจากภัยคุกคามและช่องโหว่ด้านความปลอดภัยใหม่ๆ อยู่เสมอ

เตรียมพร้อมสำหรับคลื่นลูกใหม่ของระบบการเข้าถึงเครือข่ายแบบ Zero Trust

การเข้าถึงเครือข่ายแบบไร้ความไว้วางใจ (Zero Trust Network Access หรือ ZTNA) บังคับใช้การควบคุมการเข้าถึงที่เข้มงวดโดยอิงตามตัวตน ซึ่งช่วยให้องค์กรสามารถรักษาความปลอดภัยให้กับผู้ใช้ อุปกรณ์ และแอปพลิเคชัน ที่สำคัญที่สุดคือ ช่วยลดพื้นที่การโจมตี ป้องกันการแพร่กระจายของภัยคุกคาม และปกป้องข้อมูลที่ละเอียดอ่อนในสภาพแวดล้อมแบบกระจาย นอกจากนี้ การเข้าถึงเครือข่ายแบบไร้ความไว้วางใจยังคงพัฒนาอย่างต่อเนื่องเพื่อตอบสนองต่อภัยคุกคามทางไซเบอร์ที่เกิดขึ้นใหม่

วิธีการมีดังนี้:

ปัญญาประดิษฐ์และระบบอัตโนมัติใน ZTNA

ปัญญาประดิษฐ์ช่วยให้ตรวจจับภัยคุกคามแบบเรียลไทม์ได้โดยการระบุรูปแบบและความผิดปกติ การทำงานอัตโนมัติช่วยลดความยุ่งยากในการจัดสรรและยกเลิกการจัดสรร ทำให้ประสิทธิภาพและประสิทธิผลของ ZTNA ดีขึ้น

ZTNA และเทคโนโลยีเกิดใหม่

การเข้าถึงเครือข่ายแบบ Zero Trust จะผสานรวมเข้ากับเทคโนโลยีเกิดใหม่ต่อไปนี้ได้อย่างราบรื่น

- 5G และ Edge Computing: ZTNA ช่วยรักษาความปลอดภัยในการเข้าถึงข้อมูลและแอปพลิเคชันที่ Edge Computing ในขณะที่ 5G และ Edge Computing ขยายตัวอย่างรวดเร็ว

- อินเทอร์เน็ตของสรรพสิ่ง (IoT): ZTNA บังคับใช้การเข้าถึงแบบละเอียดและการตรวจสอบสิทธิ์อย่างต่อเนื่องสำหรับอุปกรณ์ IoT ป้องกันไม่ให้อุปกรณ์เหล่านั้นกลายเป็นจุดอ่อนด้านความปลอดภัย

- ความปลอดภัยบนระบบคลาวด์: ZTNA รองรับสภาพแวดล้อมแบบคลาวด์เนทีฟและไมโครเซอร์วิส ทำให้สามารถนำเทคโนโลยีคลาวด์ที่ปรับขนาดได้และคล่องตัวมาใช้งานได้อย่างปลอดภัย

ผลิตภัณฑ์

January 9, 2026

Zero Trust Network Access (ZTNA): ประโยชน์และคุณสมบัติหลัก

เรียนรู้วิธีที่ ZTNA ปกป้องข้อมูลของคุณด้วยการแบ่งส่วนย่อยระดับไมโครและการควบคุมการเข้าถึงแบบปรับเปลี่ยนได้

by

นักเขียนบทความ