ผลิตภัณฑ์

19

Jan

โทรจันฮาร์ดแวร์หรือภัยคุกคามของวงจรที่เป็นอันตราย

ค้นพบว่าโทรจันฮาร์ดแวร์ที่ซ่อนอยู่เปลี่ยนอุปกรณ์ที่เชื่อถือได้ของคุณให้กลายเป็นภัยคุกคามด้านความปลอดภัยแบบเงียบได้อย่างไร

การโจมตีจากการปกปิดฮาร์ดแวร์ที่เป็นอันตรายในวงจรรวมมีชื่อเล่นว่า "โทรจันฮาร์ดแวร์" ม้าโทรจันมักถูกอธิบายว่าเป็นมัลแวร์ที่สร้างขึ้นเพื่อให้ดูถูกต้องตามกฎหมาย

โทรจันฮาร์ดแวร์กลายเป็นเรื่องธรรมดาและน่ากังวลมากขึ้นในช่วงไม่กี่ปีที่ผ่านมา เนื่องจากการโจมตีที่เพิ่มขึ้น เช่น การขโมยข้อมูลและการแทรกแบ็คดอร์ในห่วงโซ่อุปทานของอุตสาหกรรมอิเล็กทรอนิกส์ทั่วโลก พวกเขาได้รับการพิสูจน์แล้วว่าอันตรายมากและมีความสามารถในการปรับเปลี่ยนพฤติกรรมของชิปฝังตัวโดยประสงค์ร้าย

การจําแนกประเภทและการตรวจจับโทรจันฮาร์ดแวร์

โทรจันนั้นหาได้ยากมากเนื่องจากสามารถแทรกได้ทุกที่ในไมโครชิป ตัวอย่างเช่นหนึ่งอาจอยู่ในโปรเซสเซอร์ของชิปและอีกตัวหนึ่งในแหล่งจ่ายไฟ

โทรจันสามารถนําไปใช้ในขั้นตอนต่างๆ ในวงจรชีวิต ตั้งแต่ขั้นตอนการพิจารณาข้อกําหนดไปจนถึงขั้นตอนการประกอบและบรรจุภัณฑ์ พวกเขายังมีวัตถุประสงค์ที่แตกต่างกันเมื่อรวมเข้าด้วยกัน อันที่จริงโทรจันบางตัวจะพยายามเปลี่ยนการทํางานของชิปคนอื่น ๆ จะเลือกที่จะลดประสิทธิภาพหรือปฏิเสธบริการที่ชิปนําเสนอโดยสิ้นเชิง บางคนจะชอบที่จะรั่วไหลของข้อมูลเท่านั้น

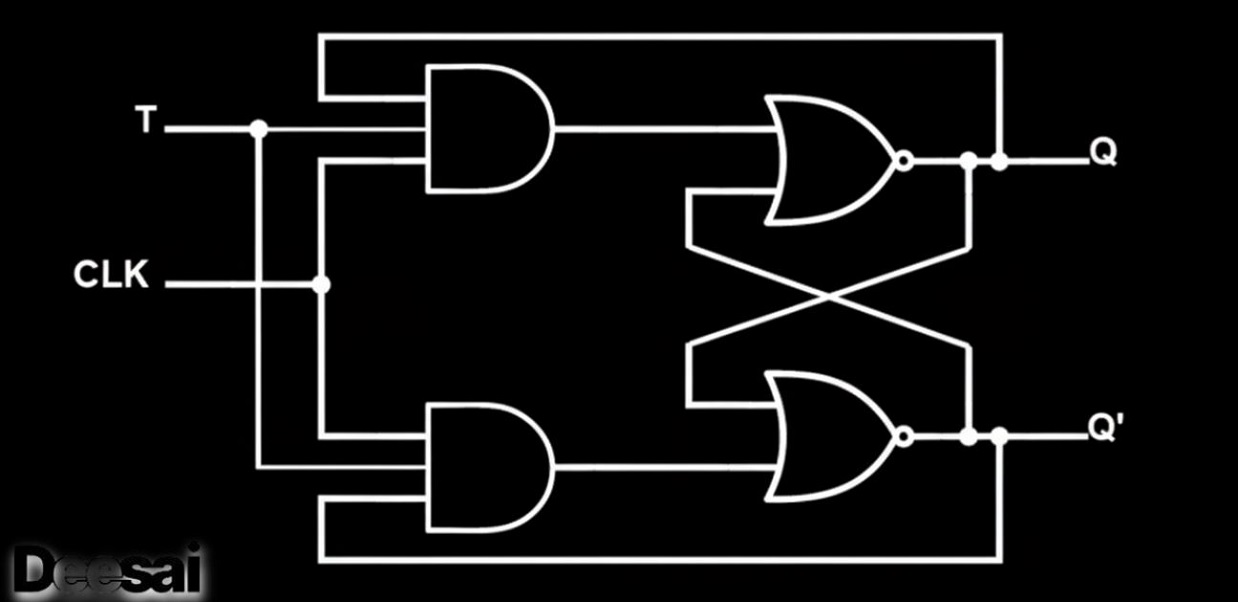

โทรจันมักจะประกอบด้วยส่วนน้ําหนักบรรทุก (เนื้อหาของวงจรที่เป็นอันตราย) และส่วนทริกเกอร์ (เพื่อเปิดใช้งานวงจรที่เป็นอันตราย)

สิ่งที่ทําให้โทรจันตรวจจับได้ยากก็คือมีกลไกการเปิดใช้งานประเภทต่างๆ ที่แตกต่างกันไปในแต่ละโทรจัน การตรวจจับฮาร์ดแวร์ที่เป็นอันตรายเกือบจะถือได้ว่าเป็นวิศวกรรมย้อนกลับประเภทหนึ่งเพื่อวัตถุประสงค์ในการตรวจจับ พฤติกรรมผิดปกติที่อาจส่งผลต่อการทํางานของวงจรจะถูกตรวจสอบในระหว่างการประเมินระบบ

การจัดการกับโทรจันฮาร์ดแวร์

มีสองวิธีในการจัดการกับโทรจันฮาร์ดแวร์ วิธีการปฏิกิริยาและเชิงรุก

วิธีการปฏิกิริยาส่วนใหญ่ประกอบด้วยการค้นหาโทรจันฮาร์ดแวร์โดยตระหนักถึงการมีอยู่ของพวกมันในระบบก่อน

การตรวจจับแบบอะนาล็อกสามารถใช้เพื่อพยายามค้นหาฮาร์ดแวร์ที่เป็นอันตรายภายในระบบ ไม่ว่าจะเป็นแบบคงที่ เช่น โดยการตรวจจับส่วนประกอบที่มองเห็นได้ซึ่งซ่อนอยู่บนแผงวงจรพิมพ์หรือในบรรจุภัณฑ์ หรือแบบไดนามิกโดยดูตัวอย่างที่กิจกรรมแม่เหล็กไฟฟ้าของระบบหรือพารามิเตอร์ทางกายภาพอื่น ๆ เพื่อพยายามตรวจจับปรากฏการณ์ที่ไม่คาดคิด

การใช้เซนเซอร์ยังเป็นวิธีแก้ปัญหาปฏิกิริยาที่มีประสิทธิภาพสําหรับการค้นหาโทรจัน อันที่จริงเมื่อเปิดใช้งานโทรจันระบบจะเริ่มทํางานผิดปกติซึ่งอาจสร้างความเสียหายและทําให้ไม่สามารถทํางานได้อย่างถูกต้อง เซ็นเซอร์สามารถใช้เป็นคําเตือนเพื่อสังเกตกิจกรรมดังกล่าวโดยการตรวจจับความผิดปกติด้วยสถานะการทํางานปกติ

โทรจันฮาร์ดแวร์บางตัวประกอบด้วยการรวมกันของช่องโหว่ของฮาร์ดแวร์และซอฟต์แวร์ ซึ่งเมื่อรวมกันแล้วสามารถใช้ประโยชน์จากระบบได้ วิธีการยืนยันฮาร์ดแวร์เกี่ยวข้องกับการระบุความไม่แปรผันทางพฤติกรรมระดับสูงและที่สําคัญบางอย่าง และตรวจสอบระหว่างการทํางานของวงจร

แม้ว่าวิธีการตรวจจับโทรจันแบบปฏิกิริยาจะมีประสิทธิภาพ แต่ก็มีความจําเป็นอย่างต่อเนื่องสําหรับความไว้วางใจเพิ่มเติม นั่นคือเหตุผลที่วิธีการเชิงรุกบางอย่างได้รับการพัฒนาในด้านความปลอดภัย เนื่องจากมีประสิทธิภาพเป็นพิเศษในการตรวจจับการโจมตีที่เข้ามา

หนึ่งในวิธีการเชิงรุกที่กําลังพัฒนาคือการเรียนรู้ของเครื่องอย่างเห็นได้ชัด การใช้ระบบคอมพิวเตอร์ที่สามารถเรียนรู้และปรับตัวได้โดยไม่ต้องทําตามคําแนะนําที่ชัดเจนเป็นกุญแจสําคัญในอนาคตของหัวข้อต่างๆ รวมถึงการตรวจจับโทรจัน เนื่องจากโทรจันทุกตัวมีความแตกต่างกัน บางครั้งจึงเป็นเรื่องยากที่จะกําหนดวิธีการที่แน่นอนที่สามารถนําไปใช้กับแต่ละกรณีได้ แมชชีนเลิร์นนิงสามารถสร้างโมเดลที่หลากหลายและซับซ้อน และตัดสินใจตามโมเดลเหล่านั้น

อีกวิธีหนึ่งคือการปกป้อง CPU โดยตรงโดยการลดช่องโหว่และการโจมตีที่มุ่งเป้าไปที่การเรียกใช้โค้ดหรือความสมบูรณ์ที่เกิดจากข้อบกพร่องของรหัสซอฟต์แวร์กิจกรรมที่เป็นอันตรายหรือการแสดงที่เป็นที่ต้องการโดยละเลยความปลอดภัย การโจมตีประเภทนี้มีเอกลักษณ์เฉพาะตัวตรงที่มีส่วนร่วมทั้งซอฟต์แวร์และฮาร์ดแวร์ การวางเลเยอร์ป้องกันในเลเยอร์ฮาร์ดแวร์จะช่วยปกป้องทั้งสองอย่าง ด้วยการคุ้มกันการทํางานของโปรแกรมทีละขั้นตอนวิธีการนี้สามารถตรวจจับพฤติกรรมที่ไม่คาดคิดของ CPU ได้ เนื่องจากไม่ใช่วิธีการเฉพาะสําหรับการโจมตีหรือโทรจันประเภทใดประเภทหนึ่ง จึงมีประสิทธิภาพในการต่อต้านการโจมตีทุกประเภทและโทรจันทุกประเภทที่จะพยายามแก้ไขพฤติกรรมของการเรียกใช้โค้ด

วิธีการ "วงจรเข้ารหัส" ขึ้นอยู่กับการสังเกตว่าวงจรรวมทั้งหมดประกอบด้วยสองส่วนที่แตกต่างกัน: ส่วนรวมและส่วนต่อเนื่อง ส่วนตามลําดับประกอบด้วยข้อมูลและรีจิสเตอร์ควบคุมซึ่งง่ายต่อการจดจําบนเค้าโครง IC เนื่องจากขนาดของมัน ผู้โจมตีจะเชื่อมต่อโทรจันกับลําดับได้ง่ายกว่า ดังนั้นวิธีนี้จึงมีจุดมุ่งหมายเพื่อเข้ารหัสและปิดบังการลงทะเบียนตามลําดับทั้งหมดด้วยรหัสบูลีนเชิงเส้น

ผลิตภัณฑ์

February 6, 2026

โทรจันฮาร์ดแวร์หรือภัยคุกคามของวงจรที่เป็นอันตราย

ค้นพบว่าโทรจันฮาร์ดแวร์ที่ซ่อนอยู่เปลี่ยนอุปกรณ์ที่เชื่อถือได้ของคุณให้กลายเป็นภัยคุกคามด้านความปลอดภัยแบบเงียบได้อย่างไร

by

นักเขียนบทความ